Как защитить видеорегистратор от несанкционированного доступа

Обновлено: 05.07.2024

Пароль — основа для всего

Прежде всего — не записывайте пароли на стикерах и не прикрепляйте их к вашему офисному монитору. Это очень плохая идея. А теперь перейдём к советам.

1. Используйте надёжный пароль

Для составления паролей лучше всего пользоваться генераторами. Они помогут создать сложный и надёжный пароль, на взлом которого брутфорсом (методом полного перебора) могут уйти годы.

Старайтесь также использовать разные пароли для разных сайтов. Если произойдёт взлом или утечка на одном сервисе, то доступ к другим сервисам не пострадает.

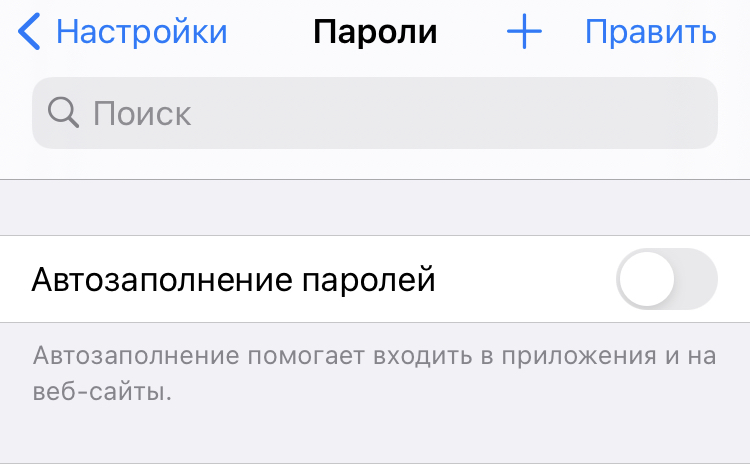

2. Установите менеджер паролей для хранения

Если вы выполнили рекомендации из предыдущего пункта, то у вас должно получиться очень много сложных и длинных паролей. Запомнить и постоянно держать в голове просто невозможно. Поэтому для их хранения нужно использовать менеджер паролей, например KeePass.

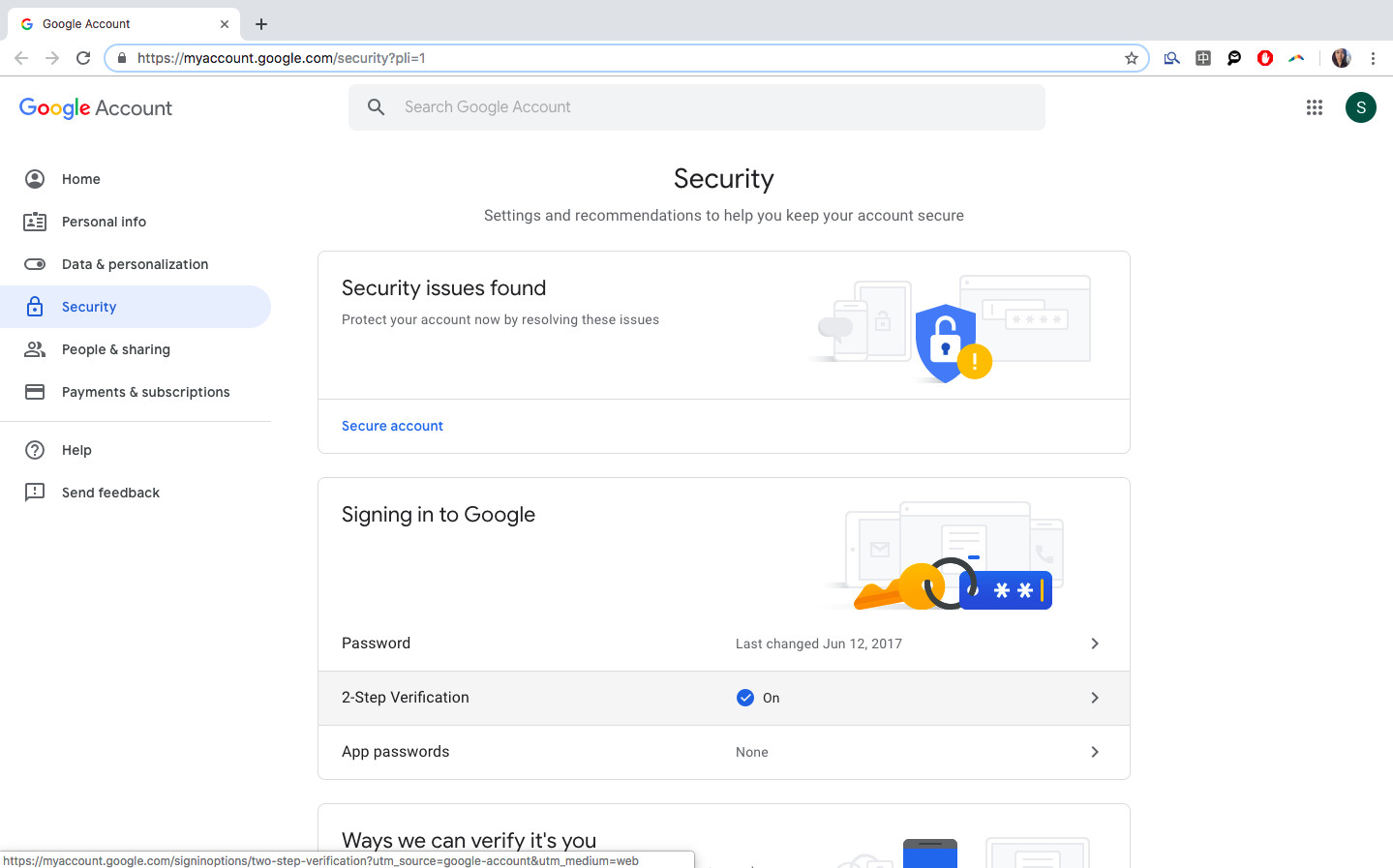

3. Используйте двухфакторную аутентификацию везде, где это возможно

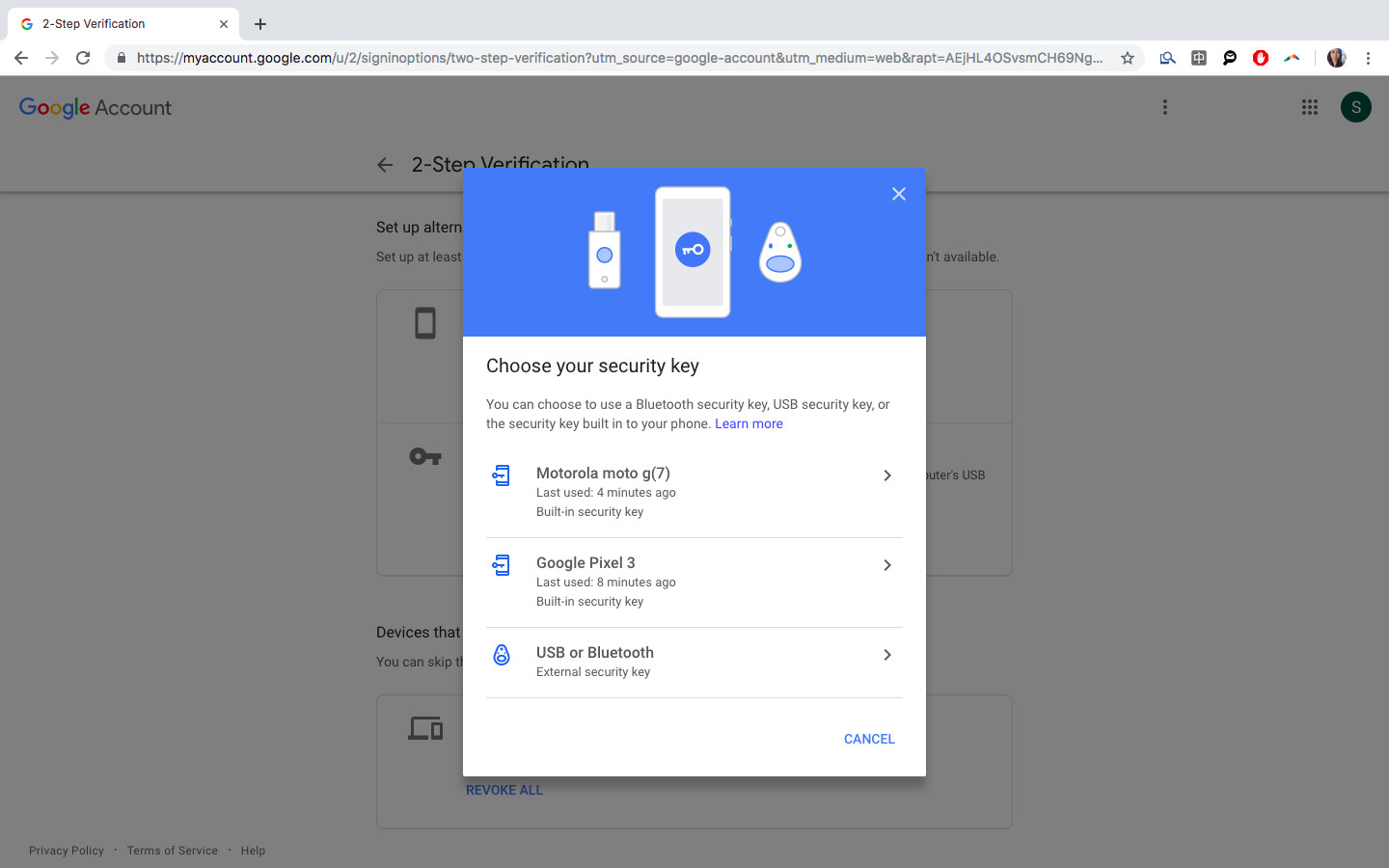

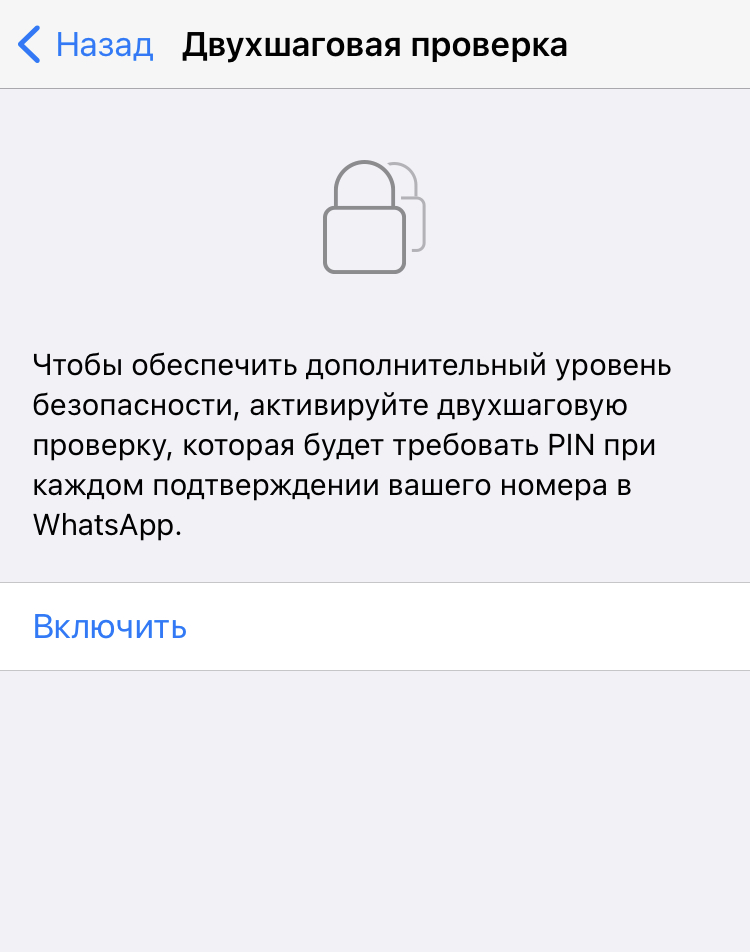

Так выглядит настройка двухэтапной аутентификации в сервисах Google

Если вы не будете использовать двухфакторную аутентификацию, то, получив ваш пароль, злоумышленник сможет получить доступ к вашему аккаунту в социальной сети, почте или в любом другом веб-сервисе.

Кроме того, сервисы с возможностью двухфакторной аутентификации (Google, Microsoft, Вконтакте и другие) предоставляют также резервные коды подтверждения, которые необходимо распечатать и сохранить в надёжном месте. Лучше об этом позаботиться заранее, так как в результате потери устройства может быть также потерян доступ к аккаунту.

Windows сама себя не защитит

С паролями разобрались. Теперь рассмотрим как обезопасить себя и свой компьютер на Windows.

1. Используйте лицензионную версию Windows

В пиратские репаки Windows или нелегальные активаторы лицензий часто встраивают вредоносные программы. Также лицензионная версия Windows необходима для полноценного получения последний обновлений безопасности системы.

2. Включите автоматическое обновление системы и регулярно обновляйте софт

В ОС постоянно находятся новые уязвимости, поэтому обновления необходимы. Массовые заражения шифровальщиком WannaCry случились как раз из-за того, что системы не обновлялись, хотя необходимые обновления вышли за пару месяцев до атаки.

3. Не работайте под учётной записью администратора

Если вы используете учётную запись Microsoft для входа в систему, то её обязательно нужно защитить двухфакторной аутентификацией.

4. Настройте блокировку экрана

В Windows 10 можно дополнительно настроить вход по пин-коду. Это более быстрый и безопасный способ для аутентификации.

5. Установите и включите антивирус

Можно использовать встроенный антивирус Windows Defender. От большинства угроз он защищает. Существуют бесплатные версии от Avast, Kaspersky и многие другие.

6. Включите и настройте сетевой экран

Рекомендуется запретить по умолчанию все входящие соединения. Возможно, это нарушит работу некоторых программ. В таком случае нужно провести более тонкую настройку сетевого экрана и добавить правила исключений, но полностью отключать сетевой экран не рекомендуется.

Вместо встроенного брандмауэра Windows можно также использовать сторонние решения, например от Avast или Kaspersky. Они, как правило, платные, но более удобные в настройке.

7. Скачивайте программы на официальных сайтах

8. Делайте бэкапы

Например, можно настроить автоматическое копирование данных с одного жёсткого диска на другой. Это защитит данные в случае поломки носителя. Ещё лучше хранить копию данных на внешнем диске — это защитит информацию также от вирусов-шифровальщиков. Главное, чтобы носитель с резервной копией не был постоянно подключен к системе.

Защитил компьютер — защити и смартфон

Смартфоны на операционной системе Android также подвержены взломам. Сейчас мы расскажем как их обезопасить.

1. Включите блокировку экрана

Также обратите внимание, чтобы телефон автоматически блокировалось спустя определённый промежуток времени.

2. Установите пароли на приложения

Постарайтесь защитить таким образом максимальное число программ.

3. Настройте функцию Find My Device

В случае, если вы потеряли свой смартфон, или он попал в руки злоумышленников, вы можете воспользоваться этим сервисом. Для этого необходимо знать пароль от аккаунта Google, в который вы вошли через телефон.

4. Устанавливайте приложения только из Google Play

В последних версиях Android можно включать и выключать различные разрешения для установленных приложений.

5. Регулярно чистите кэш фото и аудио в приложениях

6. Зашифруйте ваши данные на телефоне

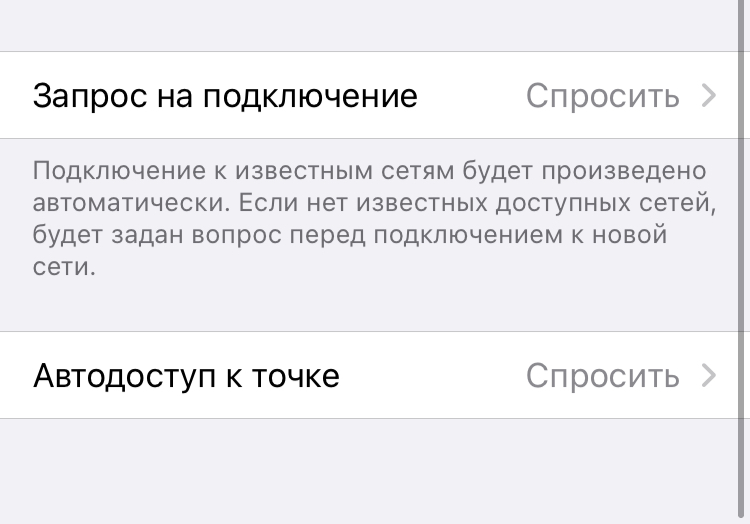

7. Следите за подключениями Wi-Fi

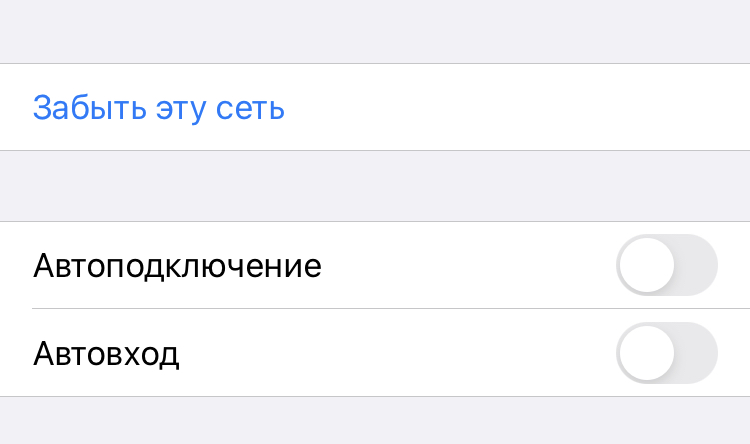

Смартфоны на Android по умолчанию пытаются присоединиться к беспроводным сетям, к которым вы хоть раз подключались. Вполне может оказаться так, что вместо знакомой открытой точки доступа это окажется вредоносная точка (Fake AP). Также есть специальные программы и устройства, позволяющие узнать название точек к которым вы подключались ранее, и изучать ваше перемещение по городу, создавать Fake AP и прочее. Поэтому стоит избегать публичных точек Wi-Fi.

Расскажите о своих собственных лайфхаках по безопасности в комментариях. Если вы пользуетесь смартфоном или компьютером с другими операционными системами — также напишите нам. Мы обязательно рассмотрим и расскажем о них в следующих материалах.

Популярность IP видеонаблюдения набирает максимальной распространенности и внедрения в работу, прежде всего благодаря своей многофункциональности и максимальной безопасности. Но так ли это на самом деле? В принципе, облачное наблюдение, как и все, что связано с всемирной паутиной, так или иначе, попадает в зону риска от возможного нежелательного вмешательства хакеров. Попробуем разобраться, насколько облачная система видеонаблюдения надежно защищена от взлома и доступа к вашей информации.

Почему важно установить максимальную степень защиты для системы IP наблюдения, и чем чревата уязвимость пароля.

- Несанкционированная возможность доступа к видео и аудиопотоку информации, к архиву.

- Нарушение конфиденциальности и возможность доступа к личной информации об имуществе и личной жизни оператора видеонаблюдения, возможное копирование и несанкционированное распространение и тиражирование такой информации.

- Получение доступа к компьютерной сети через систему облачного наблюдения.

- Самовольное отключение системы безопасности, что полностью ликвидирует ее функции и возможность наблюдения.

Функция защиты паролем присутствует во всех моделях современных систем облачного наблюдения, но степень ее обеспечения у различных производителей несколько отличается.

Некоторые известные компании предлагают модели IP камер, которые требуют от пользователя принудительной смены заводского пароля при первичном доступе или попытке смены заводских настроек. На фото указаны пароли по умолчанию для популярных производителей систем видеонаблюдения.

Определенные камеры способны проводить предварительный анализ надежности созданного пароля:

- определяют минимальное количество символов,

- способны различать регистры устанавливаемого пароля.

Несмотря на то, что изначально такая процедура занимает время, она обеспечивает более высокую степень защиты от нежелательного сетевого доступа к Вашей системе IP видеонаблюдения и видеопотоку в целом.

Особого внимания заслуживает модельный ряд видеокамер и видеорегистраторов, которые изначально предусматривают сервисные пароли с правом администрирования. Такая техника, совершенно различных производителей находится в зоне риска, ведь если поискать в Интернете информацию, то можно выяснить, что такие сведения общедоступны и их совсем несложно найти самостоятельно.

Если вы приобрели именно такую технику - не полагайтесь на дело случая, а изначально смените все сервисные пароли на свои уникальные, желательно с достаточно сложной комбинацией. Напротив, в случае, если система безопасности автоматически напоминает Вам о необходимости смены пароля - отнеситесь к этому требованию ответственно и обеспечьте неуязвимость своей системе безопасности.

Для увеличения, нажмите на изображение

Основные правила, которые помогут избежать несанкционированного доступа к Вашей системе облачного видеонаблюдения:

- Если вы обнаружили новый аккаунт учетной записи, которого ранее не было в вашей системе, при этом абсолютно не важно, какое он имеет название, немедленно примите меры по удалению этой учетной записи и смены паролей доступа. Если ваша система стала уязвима, хакеры обычно подбирают названия, которые выглядят максимально правдоподобно, например: админ, система, admin1, прочее.

Обычно, все модели видеорегистраторов содержат по умолчанию 4 учетные записи, две из которых администраторские, еще две гостевые. Учетные записи администратора имеют неограниченные возможности, обладают правом полного доступа в любое время и могут вносить различные функциональные изменения. Гостевые - обычно ограничены доступом просмотра и функционалом, поэтому если в вашей системе появилась еще одна или несколько новых учетных записей, немедленно обратите на это внимание. - При установке IP наблюдения, изначально примите меры по изменению пароля доступа установленного по умолчанию, даже если ваша техника не требует этого принудительно.

- При настройке маршрутизатора избегайте активации функции DMZ (демилитаризованная зона), в связи с тем, что данная настройка позволит пользователю неограниченный доступ к видеорегистратору, который находится в сети.

- Закрытые решения IPTV позволят обеспечить системы IP-видеонаблюдения полноценной защитой от вредоносных угроз, хакерских атак и гарантируют доступ к системе из корпоративной сети без каких-либо проблем.

- Периодически меняйте пароли в своей системе видеонаблюдения, используйте более сложные комбинации, сочетайте символы между собой.

Запомните, что облачная система безопасности будет по-настоящему надежной, если вы приложите к этому некоторые усилия!

По последним данным, скандальное видео Артема Дзюбы утекло в сеть, потому что телефон футболиста взломали. Рассказываем, как защитить устройство, соцсети и мессенджеры, даже если ничего компрометирующего там нет

На нашем телефоне или в чатах часто содержатся личные сведения, которые злоумышленники могут использовать в своих целях. Например, номера карт, доступы к онлайн-банкам, домашний адрес или рабочая переписка. Со смартфоном в руках легко получить логины и пароли к приложениям, ведь их зачастую высылают по СМС. А еще мошенники могут узнать о ваших пожилых родственниках и обмануть их, используя всю известную информацию. Вот как всего этого избежать.

Как защитить свой телефон

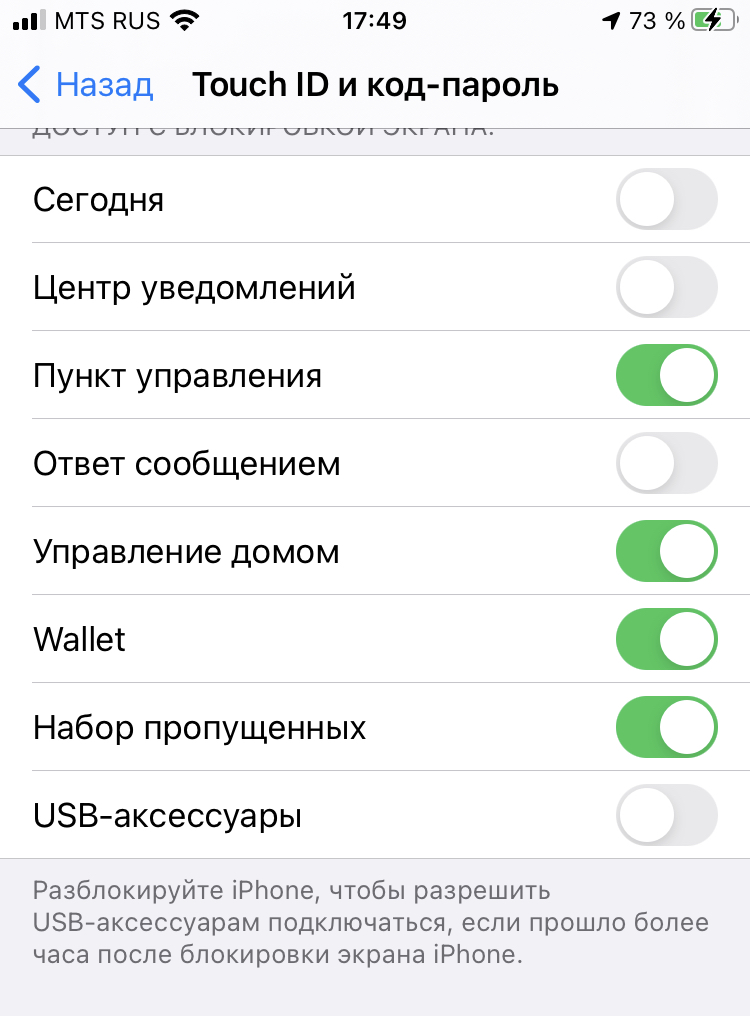

1. Используйте сложный пароль. Его можно установить вместо четырех- или шестизначного PIN-кода для разблокировки.

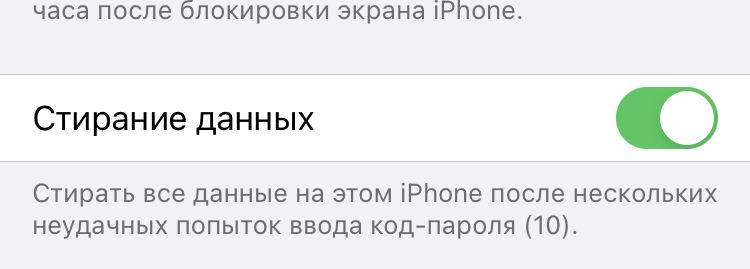

Чтобы усилить защиту, включите сброс всех данных после десяти неудачных попыток.

3. Включите двухфакторную проверку на телефоне и компьютере. При двухфакторной авторизации, помимо пароля, вы подтверждаете вход при помощи SMS-кода, который отправляется на подключенное вами устройство. Так у посторонних не будет доступа к вашему аккаунту.

На Android: Зайдите на Google Account и следуйте инструкциям на сайте.

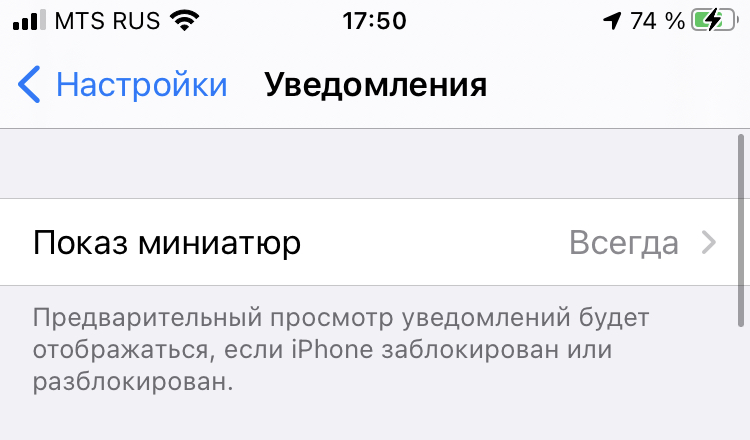

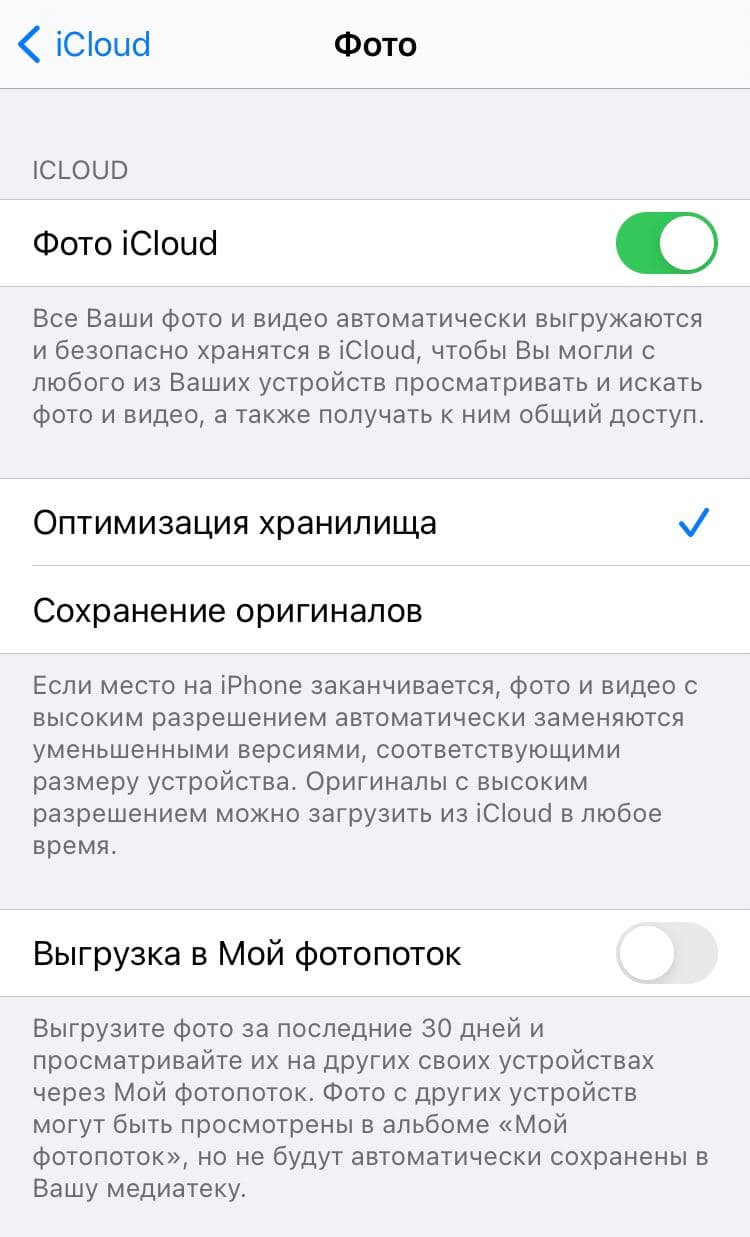

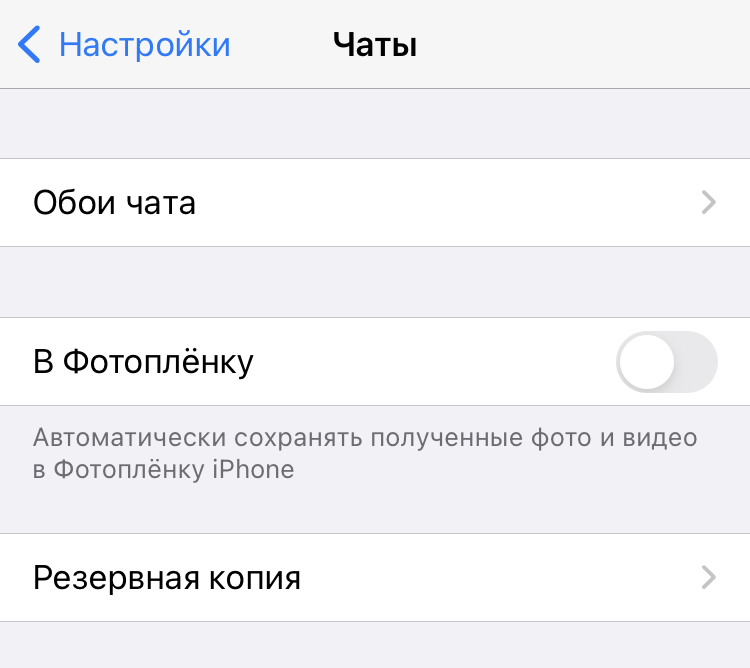

4. Выключите автоматическую синхронизацию данных. Именно из-за нее часто попадают в сеть интимные фото знаменитостей: хакеры взламывают их облачные хранилища с других устройств.

5. Уберите автоматическое подключение к Wi-Fi. По умолчанию телефон автоматически подключается к знакомым Wi-Fi-сетям. Однако публичные сети часто слабо защищены, и их легко взломать. Так мошенники получат доступ ко всем данным на вашем смартфоне.

6. Запретите приложениям доступ к фотографиям / SMS / контактам. Многие приложения получают доступ к локации, фото, соцсетям, интернет-трафику. Этим могут воспользоваться мошенники.

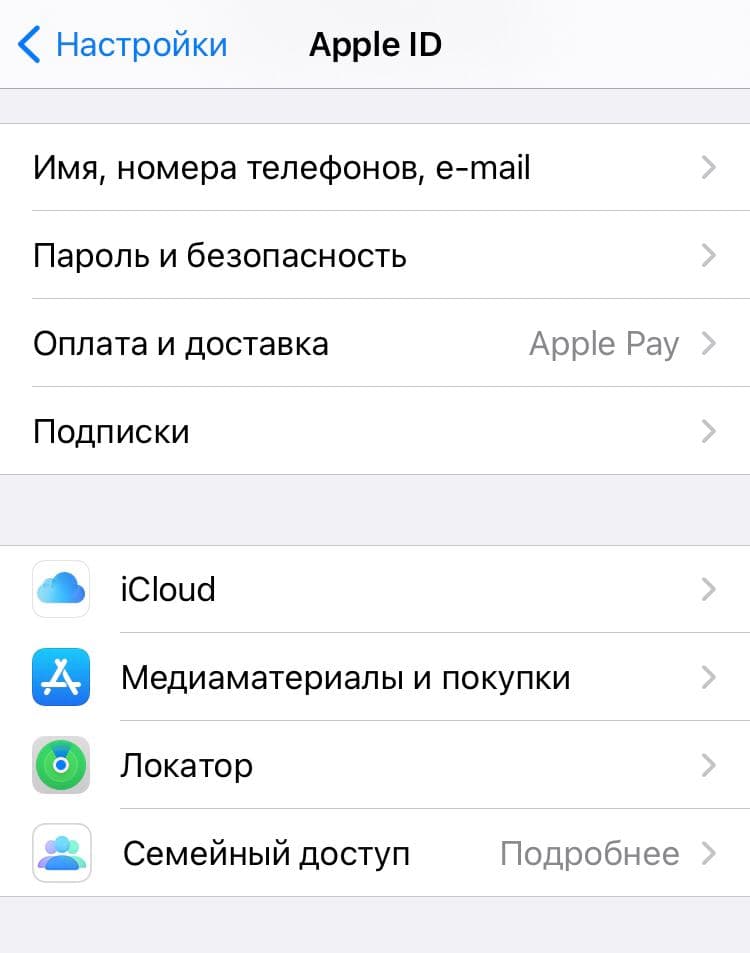

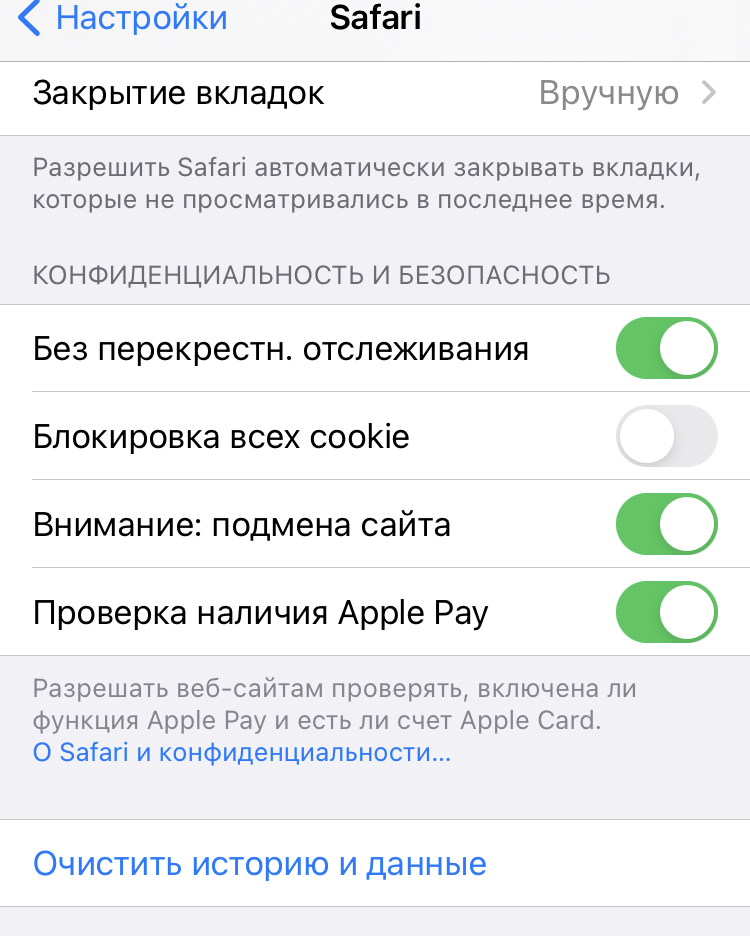

Что еще можно сделать на iPhone:

Для других браузеров — посмотрите в настройках.

Что еще можно сделать на Android:

2. Зашифруйте ваши данные. Это поможет обезопасить их, даже если телефон попадет в чужие руки. Для этого нужно задать пароль вместо PIN-кода и вводить его при каждом включении телефона.

Затем на вашем компьютере откройте браузер Google Chrome.

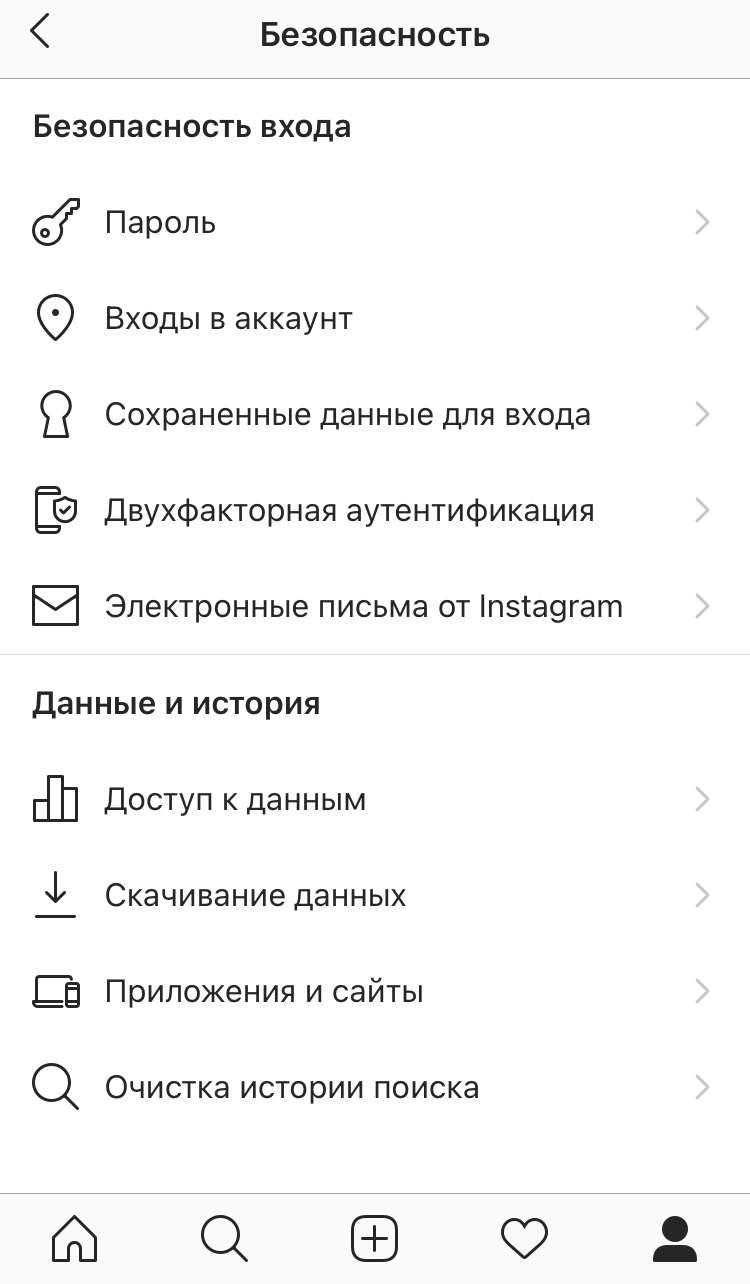

Как защитить аккаунт в Instagram

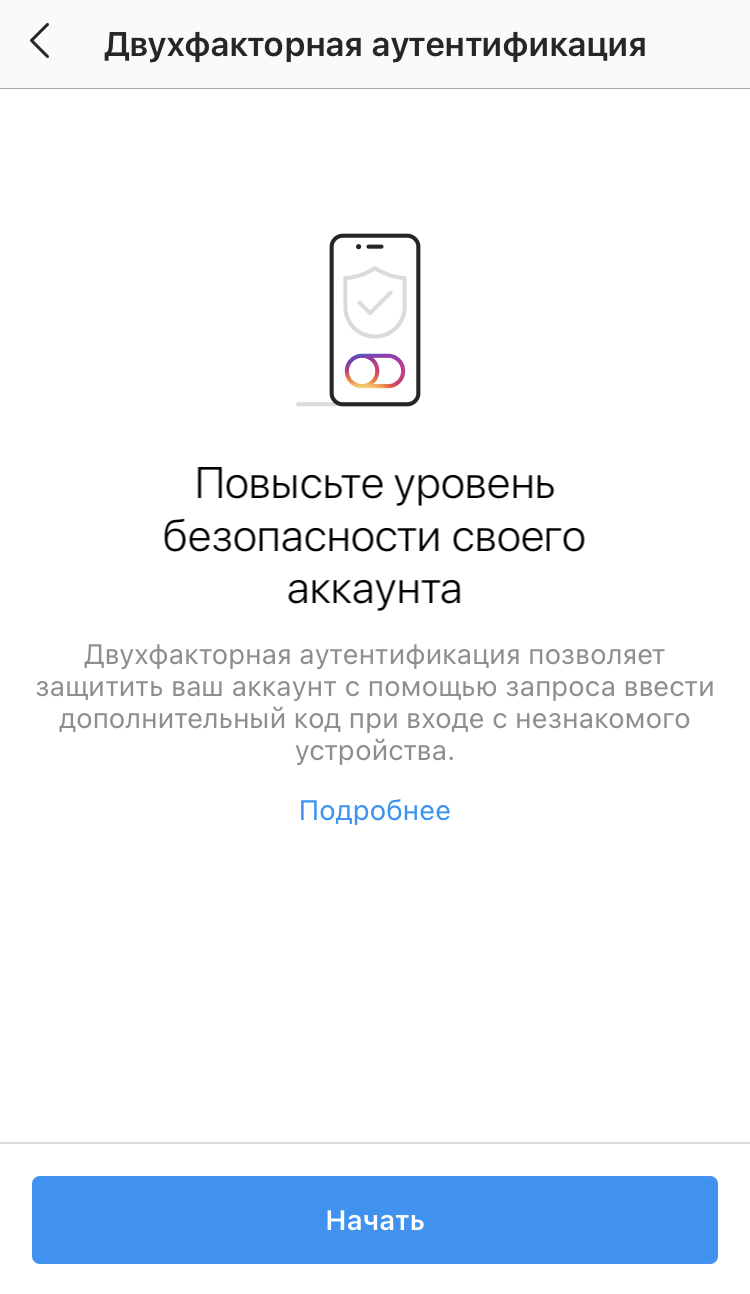

1. Настройте двухфакторную авторизацию.

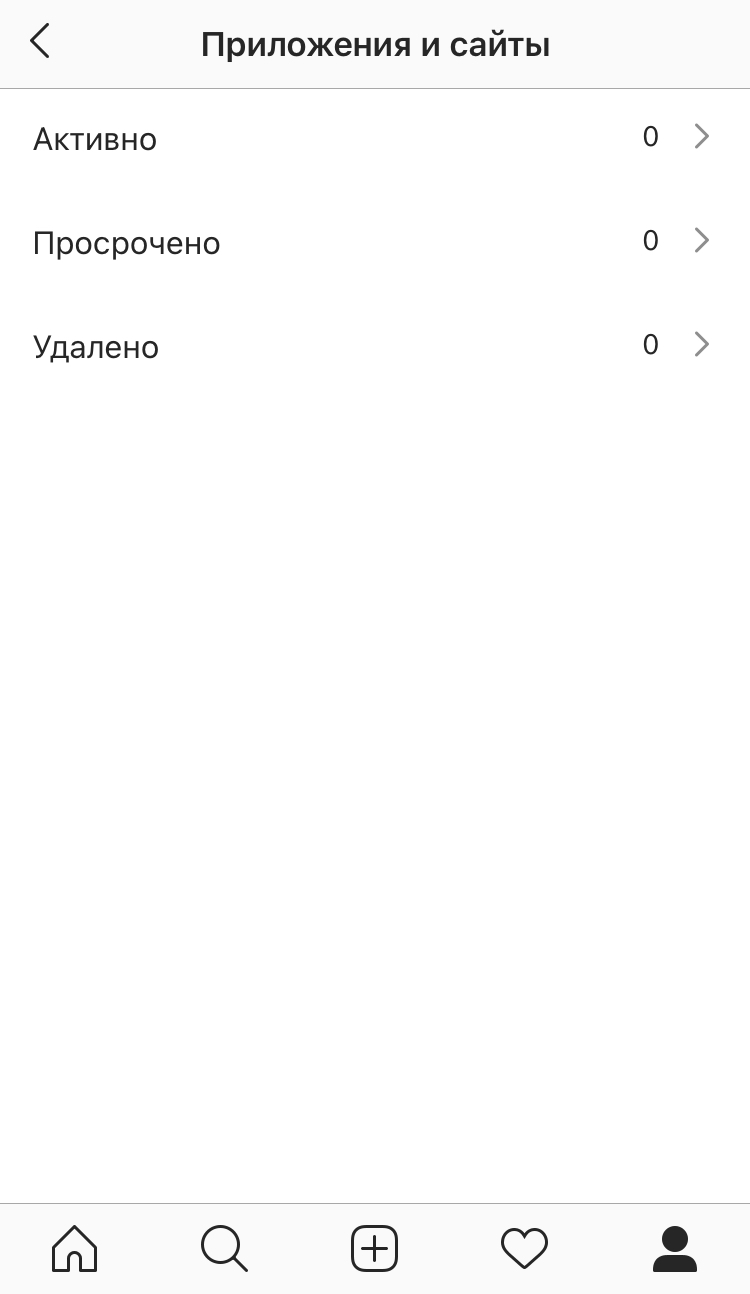

2. Запретите сторонним приложениям доступ к аккаунту.

3. Не забывайте удалять доступы у бывших сотрудников.

Если вы используете Instagram по работе, убедитесь, что ни у кого из бывших сотрудников не сохранилось доступа к аккаунту.

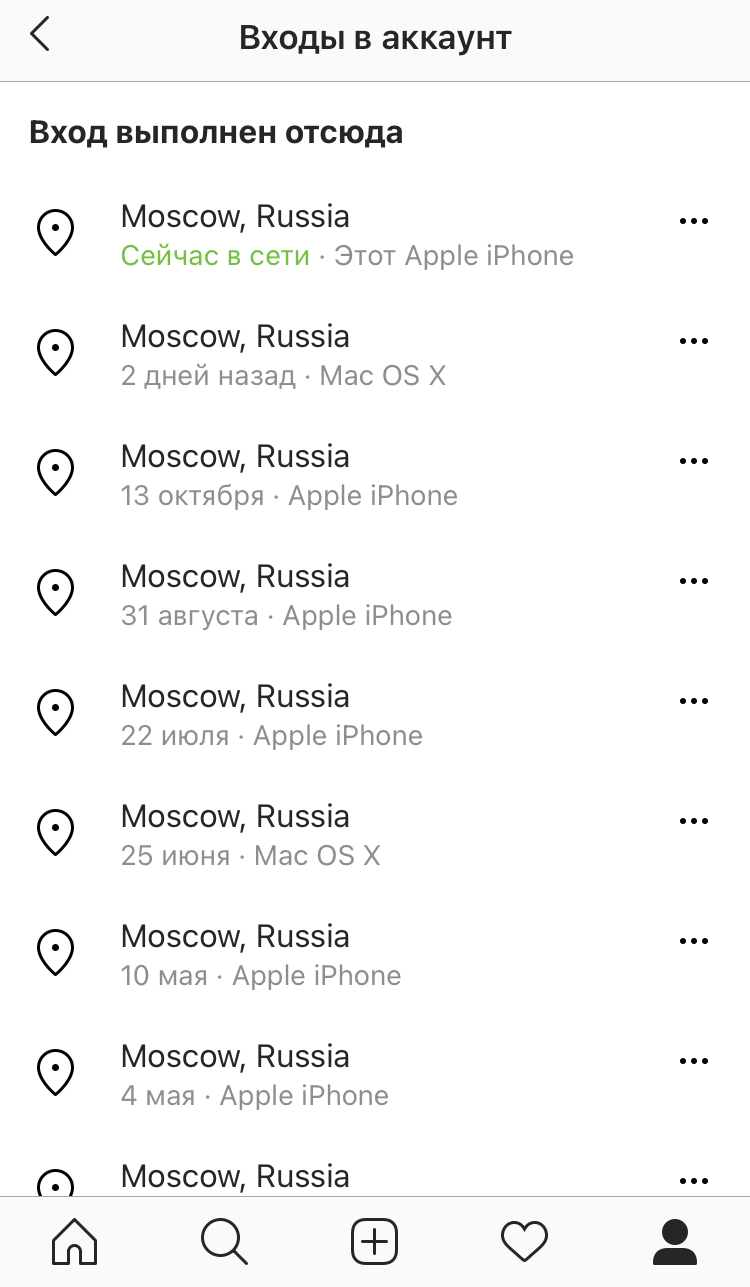

4. Проверяйте, кто заходил в ваш аккаунт.

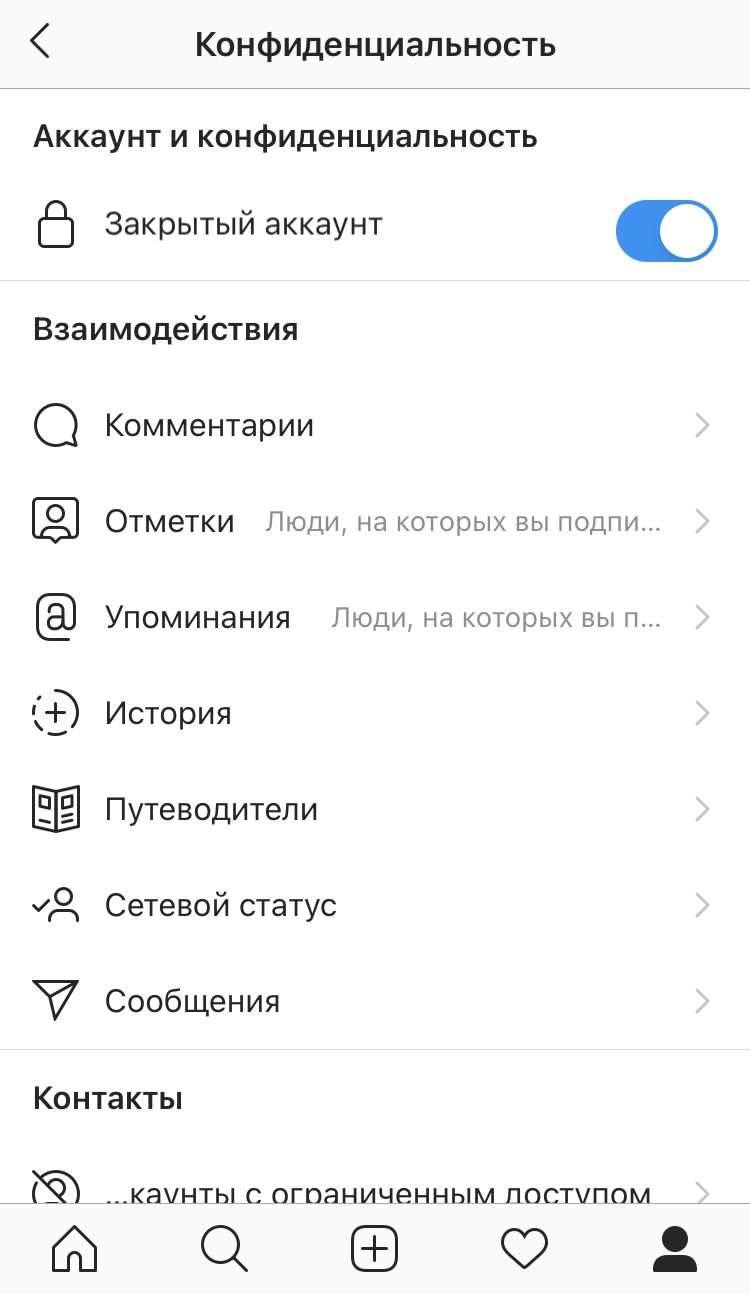

5. Закройте профиль.

Если это не рабочий аккаунт, и вы не зарабатываете рекламой в блоге, лучше сделать профиль закрытым. Это, как минимум, защитит от спамеров.

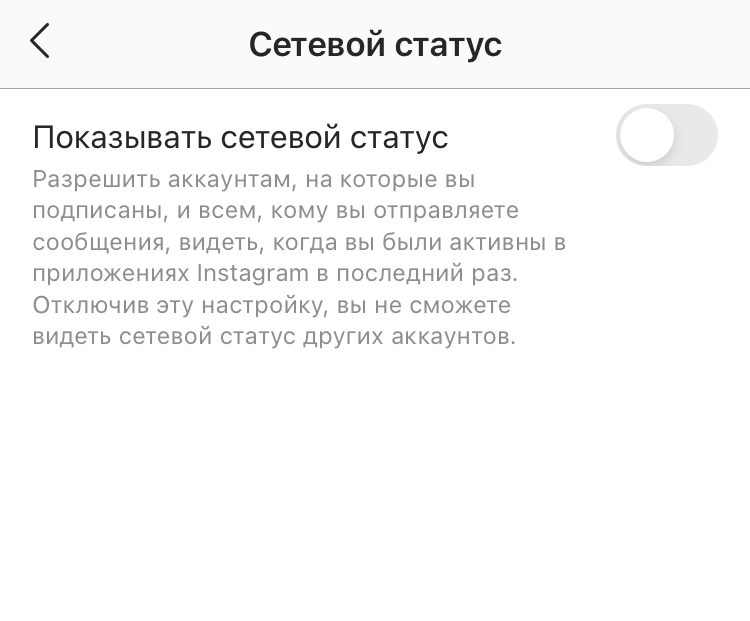

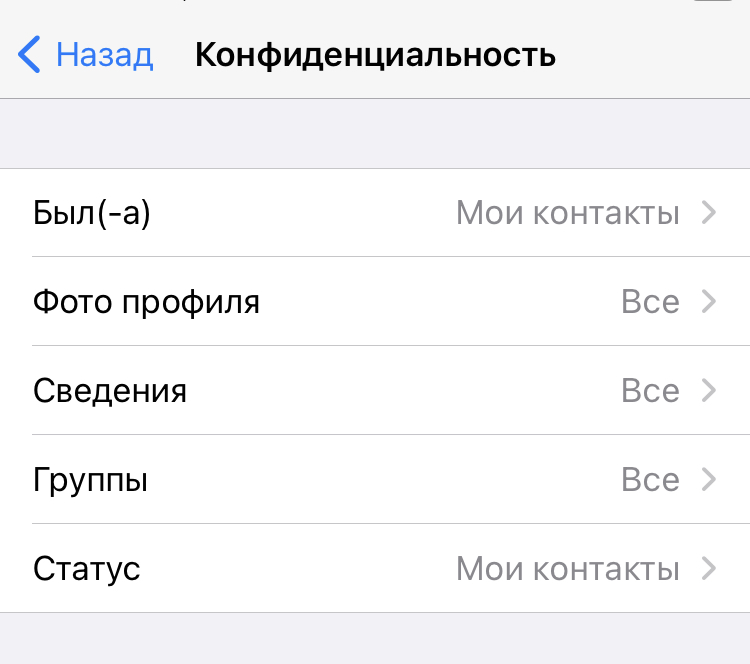

6. Скройте ваш сетевой статус.

Так никто не узнает, когда вы онлайн.

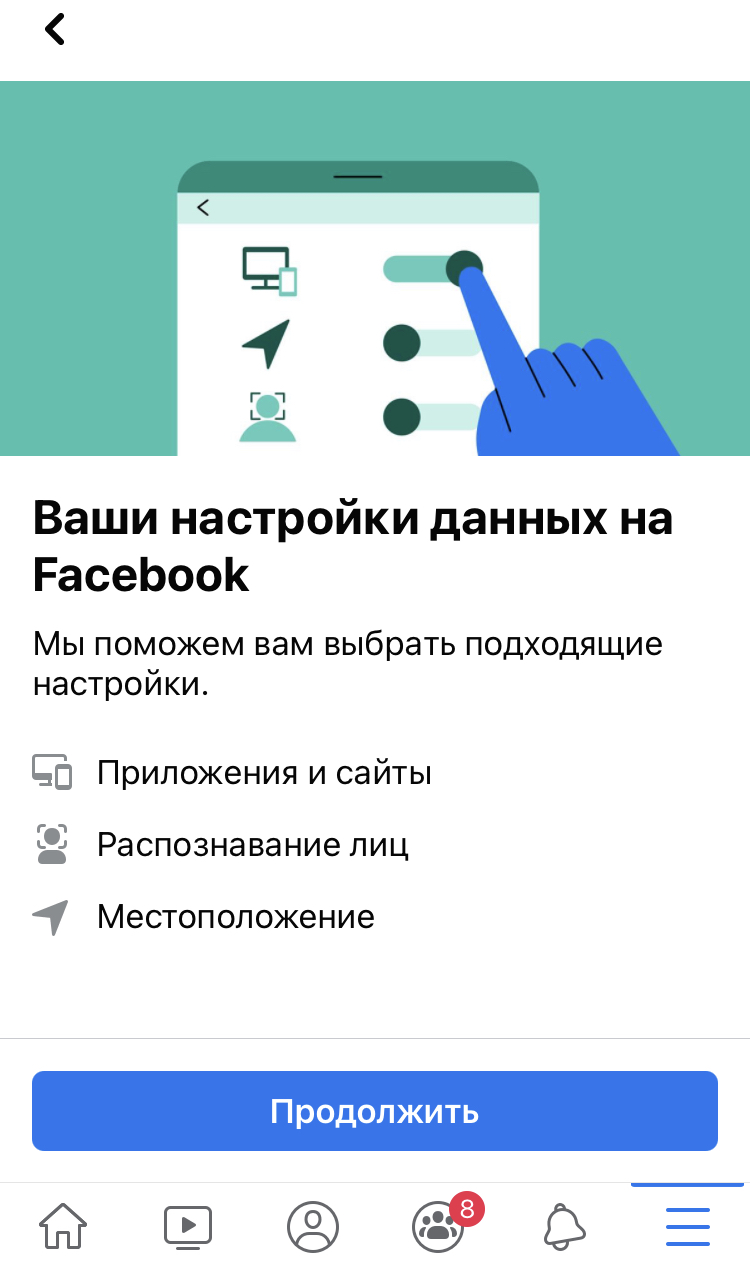

Как защитить аккаунт в Facebook

1. Удалите личную информацию.

В Facebook могут быть видны ваш возраст, места работы и проживания, семейный статус, сведения о родственниках и даже все места, в которых вы побывали. Если вы не хотите, чтобы эту информацию использовали сторонние компании и сервисы, лучше удалить ее со страницы.

На компьютере/ноутбуке:

В мобильном приложении:

2. Выключите распознавание лиц.

Facebook умеет распознавать лица, чтобы отмечать вас на фото. Вы можете запретить это.

На компьютере/ноутбуке:

В мобильном приложении:

3. Ограничьте доступ приложений к вашим данным.

На компьютере/ноутбуке:

В мобильном приложении:

4. Ограничьте доступ к вашим постам и личным данным.

Если вы делитесь на странице личной информацией, лучше скрыть это от посторонних. Профили в соцсетях все чаще просматривают HR-специалисты перед собеседованием и службы безопасности — перед тем, как взять вас на работу.

На компьютере/ноутбуке:

В мобильном приложении: аналогично.

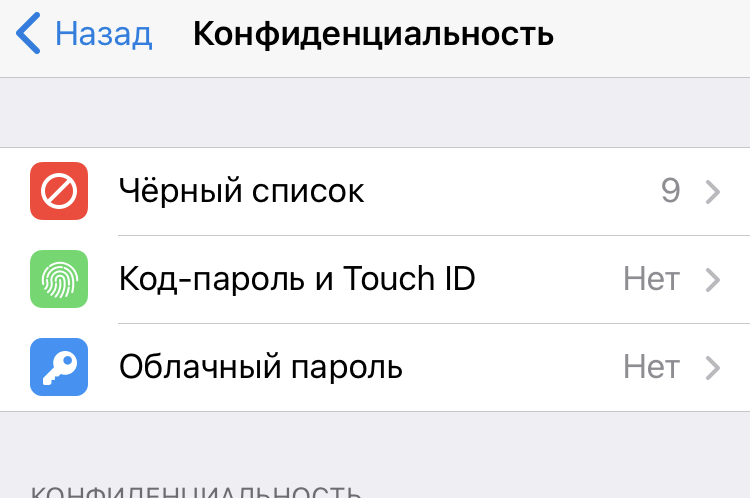

Как защитить WhatsApp

И WhatsApp, и Instagram принадлежат все тому же Facebook. Это значит, во-первых, что принципы обмена данными и защиты аккаунтов у них схожи. А во-вторых — что все ваши переписки и личные данные из чатов и аккаунтов Facebook может использовать в своих целях.

1. Не сообщайте никому шестизначный код для верификации.

2. Включите двухфакторную аутентификацию.

3. Скройте сетевой статус, фото и геолокацию.

4. Архивируйте чаты, в которых делитесь личными данными.

Это позволит защитить вашу переписку, если кто-то получит доступ к аккаунту Apple или Google на другом устройстве.

Как защитить Telegram

1. Включите двухфакторную аутентификацию и код-пароль.

2. Не переходите по подозрительным ссылкам и не сообщайте личные данные в чатах.

Даже если это кто-то знакомый. Если вам пишут якобы администраторы Telegram, у профиля должна стоять голубая галочка верификации.

3. Отправляйте личные данные и пароли только в приватных чатах.

4. Не забывайте разлогиниться на компьютере или ноутбуке.

Каждый раз, когда вы заканчиваете работать за личным или, тем более, рабочим компьютером, выходите из своего аккаунта в Telegram. Помните, что любой может получить к нему доступ.

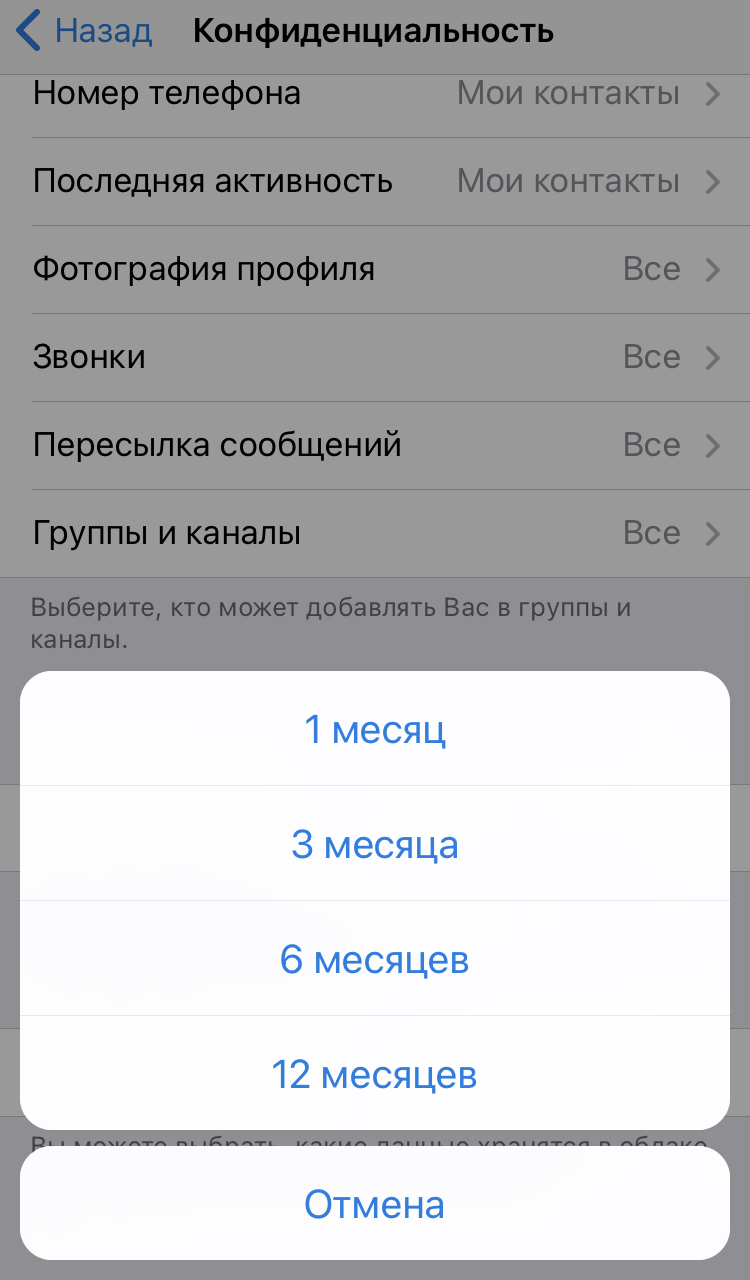

5. Настройте автоудаление данных.

Запомните главные правила

- Используйте сложные пароли: с буквами, числами и спецсимволами. Они должны быть индивидуальными для каждого устройства, приложения и сервиса. Чтобы не запутаться и не забыть, пользуйтесь приложениями для хранения паролей.

- Не пользуйтесь публичными Wi-Fi-сетями. Они плохо защищены, и злоумышленники легко могут получить доступ ко всем вашим данным.

- Не открывайте подозрительные ссылки — даже от знакомых. Это могут быть фишинговые ссылки или вирусы от мошенников, которые взломали аккаунт вашего близкого или коллеги.

- Не делитесь своими паролями и учетными записями. Личные или корпоративные аккаунты могут содержать конфиденциальную информацию. Даже если ваш близкий никому не сообщит об этом, его устройством или аккаунтом могут завладеть мошенники, и тогда ваши данные тоже окажутся под угрозой.

- Не позволяйте посторонним пользоваться вашим телефоном или ноутбуком.

- Используйте двухфакторную аутентификацию на всех устройствах. Для этого удобнее и надежнее пользоваться специальными приложениями.

- По возможности, закрывайте профили в соцсетях. Если вы не используете соцсети для работы, лучше сделать профиль закрытым. Так всю информацию и посты в нем смогут видеть только те, кого вы добавили в друзья.

Подписывайтесь также на Telegram-канал РБК Тренды и будьте в курсе актуальных тенденций и прогнозов о будущем технологий, эко-номики, образования и инноваций.

Специалисты, впервые подключающие организацию к ЭДО, задумываются о безопасности электронного документооборота. Это закономерно, так как защита документооборота от угроз — важный аспект работы в любой компании.

Рассмотрим подробнее, какие существуют методы защиты электронного документооборота.

Для начала проанализируем, как обеспечивается безопасность в системах электронного документооборота (СЭД) внутри компании. Защита в СЭД обычно охватывает несколько сторон безопасности:

- сохранность документов, подлинность и конфиденциальность;

- разграничение доступа по категориям пользователей;

- фиксация операций пользователя.

Контроль уровня защиты в СЭД регулируется как со стороны закона, так и внутри системы.

Теперь рассмотрим, как системы электронного документооборота (ЭДО), которые компании используют для обмена документами с контрагентами, обеспечивают безопасность. Уровень безопасности зависит от конкретного оператора ЭДО.

При выборе оператора ЭДО необходимо обратить внимание на следующие моменты:

- хранение и резервирование данных;

- ответственность за безопасность и гарантии в договоре;

- дополнительное шифрование документов;

- наличие независимого аудита и сертификат об этом.

Перечисленные пункты означают, что провайдер серьезно подходит к безопасности и готов тратить ресурсы на ее обеспечение. Высокий уровень защищенности снижает риски случайных или умышленных утечек и нарушений целостности данных до минимально возможных.

Как Диадок обеспечивает безопасность электронного документооборота

Через сервис ЭДО компании отправляют юридически значимые документы, которые содержат коммерческую информацию. Нарушение безопасности таких документов несет риски для организации. Поэтому Контур уделяет особое внимание безопасности:

Это распространенные методы и средства защиты электронного документооборота.

Источники угроз

Информационная безопасность электронного документооборота обеспечивается не только мерами профилактики, описанными выше, но и знанием основных угроз. Их делят на внешние, то есть поступающие со стороны, и внутренние, которые исходят от сотрудников.

Выделяют виды угроз для систем электронного документооборота:

- Повреждение целостности данных. Это может быть потеря, уничтожение, искажение информации.

- Сложности с доступом к документам: ошибки при открытии, сетевые атаки.

- Потеря конфиденциальности: кража информации или несанкционированный доступ к ней.

Разберем подробнее каждый вид:

1. Внешние угрозы информационной безопасности электронного документооборота не зависят от того, что происходит внутри организации. Среди них выделяют:

a. естественные — стихия, авария, пожар, катаклизмы;

b. искусственные — атаки конкурентов, вирусы, взломы недоброжелателями и мошенниками.

2. Внутренние угрозы. Чаще исходят от сотрудников и бывают:

a. преднамеренные — осознанная передача информации сторонним людям;

b. непреднамеренные — инциденты, которые совершают из-за недостатка знаний или по неосторожности.

Главную опасность представляют искусственные преднамеренные угрозы. Поэтому важно подобрать защищенную систему ЭДО.

Передавайте документы по зашифрованному каналу, используйте КЭП и двухфакторную аутентификацию в Диадоке

Способы и методы защиты СЭД

Основные принципы безопасного электронного документооборота условно делят на правовые и технические. К первым относят:

- законодательное регулирование правоотношений в области электронного документооборота;

- организацию учета, хранения и эксплуатации ключей шифрования и КЭП;

- учет доступа сотрудников к информации.

К техническим принципам относят грамотное использование:

- безопасного оборудования;

- резервного копирования данных;

- антивирусного и защитного ПО;

- ПО для распознавания ответственных;

- криптографических средств защиты информации;

- технологий КЭП.

Высокий уровень защиты электронных документов и их отдельных фрагментов обеспечивается совмещением вышеперечисленных принципов.

Принципы защиты в системе ЭДО Диадок

В Диадоке используются следующие методы защиты данных:

Процесс внедрения системы защищенного электронного документооборота невозможен без должного инструктажа и обучения сотрудников. Важным аспектом будут регулярные тесты и проверки с последующим разбором ошибок.

Такой серьезный подход к информационной безопасности документооборота не усложняет работу и не делает документы недоступными для сотрудников. Наоборот, специалист с настроенными правами доступа может начать работу в любой момент. Веб-версия системы ЭДО позволяет выполнять любые операции с электронными документами удаленно.

Защита электронного документооборота и удобный доступ к документам в Диадоке

Вопрос-ответ

Защищен ли Диадок от DDoS-атаки?

Как выглядит обработка персональных данных в Диадоке?

Система не сертифицируется на защиту персональной информации, так как по закону это не требуется. Сертификацию проходят средства защиты информации — средства КЭП.

Проводится ли в Диадоке аудит информационной безопасности?

Оператор ЭДО Контур добровольно проводит независимый аудит безопасности. Это показывает уровень защищенности, который не содержит критичных уязвимостей информационной безопасности.

Какие сертификаты подходят для работы в Диадоке?

Клиенты Диадока часто получают КЭП в Удостоверяющем центре Контура. У него есть аттестат соответствия классу защищенности 1Г для автоматизированных систем.

Защитите персональные данные и конфиденциальную информацию. Обменивайтесь документами с контрагентами безопасно в Диадоке

Читайте также: