Как на микротике пробросить порт для видеорегистратора

Обновлено: 05.07.2024

Создайте аккаунт или войдите в него для комментирования

Вы должны быть пользователем, чтобы оставить комментарий

Создать аккаунт

Зарегистрируйтесь для получения аккаунта. Это просто!

Войти

Сейчас на странице 0 пользователей

Нет пользователей, просматривающих эту страницу.

Похожие публикации

Есть роутер MikroTik hEX lite (RB750r2). Интернет настроен, все работает.

В локальной сети этого роутера есть несколько точек доступа MikroTik mAP lite (RBmAPL-2nD), настроены в CapsMan роутера.

Пытаюсь пробросить наружу 80-ый порт одной из точек доступа, но так и не могу попасть в ее настройки снаружи. В настройки роутера снаружи попадаю.

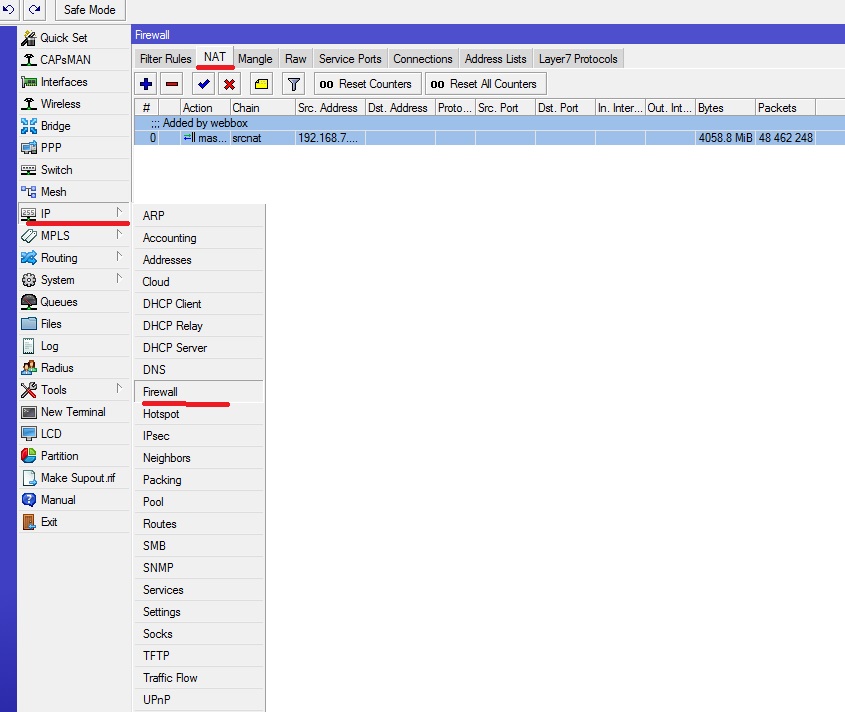

IP -> FireWall -> NAT

- Chain -> dstnat

- Protocol -> 6(tcp)

- Dst. Port -> 14533

- In. Interface -> 1WAN

- Action -> netmap (пробовал также dst-nat)

- To Addresses -> 192.168.88.5

- To Ports -> 80

Что не так делаю?

Имеется мост из двух nanobridge, передающая в режиме aces point и bridge, вторая принимает и стоит роутером. У них ip 192.168.1.10;192.168.1.15. За ними MikroTik RB450G. Можно ли пробросить как - то порты чтоб когда вводишь внешний ip из внешнего мира попадал не на антенну которая роутером, а на микротик? Или поднимать PPPoE не на анетнне а сразу на Mikrotik, я пробовал, но ничего не получилось. За MikroTik сеть 10.10.10.xx

Здравтсвуйте. (по существу читайте жирный шрифт)

У меня небольшая сетка, нет возможности раздавать белые IP (на одном белом IP - сегмент сети).

NAT'ит сервак с freebsd с помощью PF (он же Packet Filter)

Вот какая ситуация у меня получилась:

Абонент у себя установил видеонаблюдение на всех домах, а сервер ставит дома (в одном из его домов\дач). Он хочет смотреть из вне за своими домами\дачами. *как вы понимаете, сервак рандомно оказался в моей сети, то есть в том из его домов, который подключен к моей сети.

Нужно, чтоб при попытке зайти на мой белый IP, абон попадал не на "заглушку"\личный кабинет, а на веб морду своего сервака.

Для этого он должен идти на мой белый IP через порт например 1111 (или фих его знает какие порты у этого сервака) -> 99.99.99.99:1111

и тогда попадал на веб-морду своего видеонаблюдения, так ведь?

Я правильно понимаю теорию?

А теперь главная проблема, которую нужно решить:

-> У абонента на территории 3 дома, и 3 роутера. Подключены все они сосиской (последовательно). Сервак видеонаблюдения находится на втором роутере (это технически не изменить). Модель роутеров TP-Link 841ND. Как настроить пробросы портов с 1го роутера на 2й, чтоб из вне заходить на веб-морду сервака видеонаблюдения. У меня в голове как-то все это не укладывается, хотя и понимаю, что все можно..

Подскажите пожалуйста, как такое реализовать?

Аксиомы:

- на 1й роутер заход из мира *99.99.99.99:1111 пишем в браузере (IP выдуман для примера, чтоб заменить реальный белый IP, в данном примере это якобы белый IP)

- 2й-роутер получает от первого статический IP 192.168.1.1

- ко 2му-роутеру подключен этот сервак видеонаблюдения. (статику ему еще не дал, там по умолчанию 192.168.1.108, но это не важно)

Заранее огромное спасибо!

По умолчанию устройства, работающие за НАТом не доступны из интернета. Проброс портов на маршрутизаторах, нужен для того, что бы получить доступ к ресурсам локальной сети из интернета, например, получить доступ к

- Удаленному рабочему столу по rdp

- К локальному ftp или web серверу

- Для доступа к ip камере

- для доступа к видеорегистратору

- Доступ к другим ресурсам, находящимся внутри сети.

Настройка проброса одного порта

Для начала подключитесь к Mikrotik через winbox. Затем перейдите на вкладку IP-Firewall-NAT

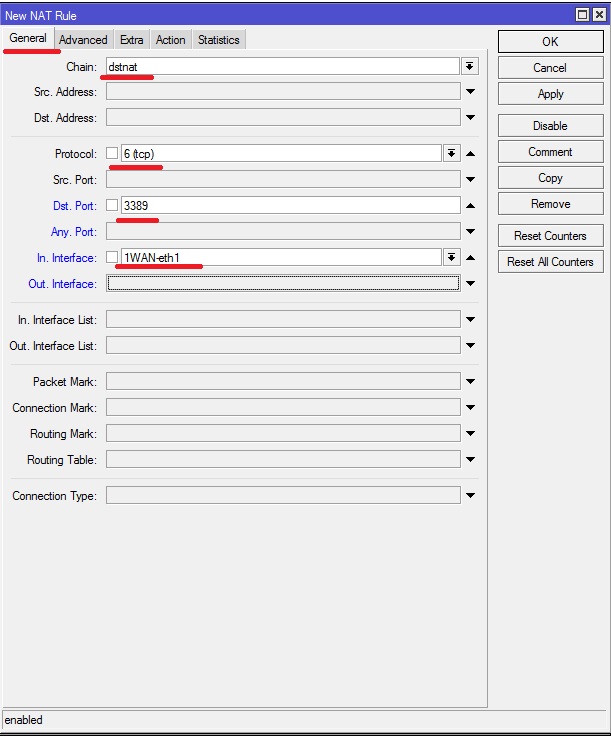

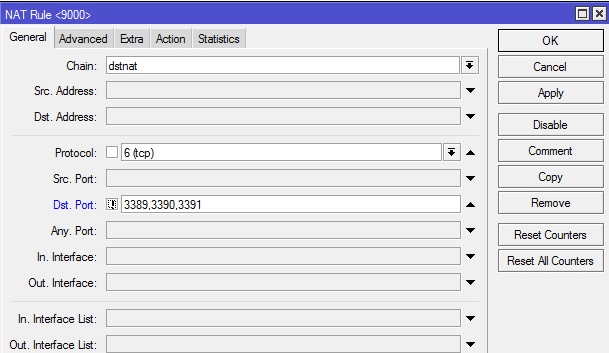

Нажмите на синий плюсик в верхнем меню вкладки. И заполняем необходимые настройки. Первым делом заполняем вкладку General. На рисунке показаны минимальные настройки для проброса одного порта, например, нам нужно настроить подключение к rdp серверу через Mikrotik.

Chain-канал приемник, есть два параметра srcnat-из локальной сети в интернет и dstnat из интернета в локальную сеть. Нам нужно dstanat

Src. Address — адрес с которого принимать запрос, например мы хотим разрешить подключение только с одного адреса, тогда нам нужно прописать в этом поле этот адрес. Если ничего не указано, то запросы будут приниматься со всех адресов

Dst. Address— адрес назначения (всегда ip маршрутизатора).

Src.Port – Порт источника с которого идет запрос, для нас это не важно

Dst.Port— обязательный параметр, указывает на каком порту роутер будет принимать запрос, здесь может быть указан абсолютно любой, например для rdp не обязательно указывать 3389, для безопасности лучше указать другой порт, например 33389.

Any.Port – объединяет два предыдущего параметра, если здесь будет что то указано, то это скажет маршрутизатору что src и dst порт равен указанному.

In.Interface – интерфейс на котором настроен внешний ip адрес Микротика

Out. Interface – интерфейс подключения компьютера, на который идет проброс, заполнять необязательно

Более тонкие настройки, которые редко используются

In.Interface List, Out. Interface List – принимает значение all т.е. использовать любой интерфейс, в принципе то же самое, что если не заполнять поля In и Out Interface

Packet Mark, Connection Mark, Routing Mark – Пробрасывать маркированные пакеты, маркировка происходит на вкладке firewall/mangle.

Connection Type — Пакет относится к определенному типу соединения, включенному на закладке Firewall/Service Ports, sip, ftp и т.д.

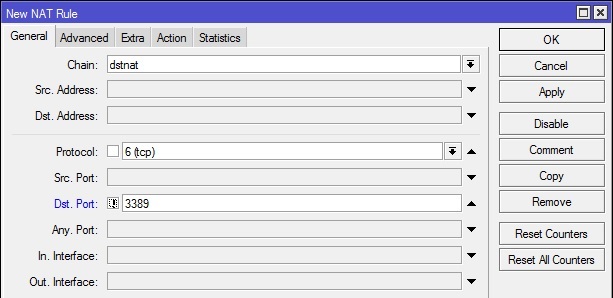

Обратите внимание, что перед полем можно поставить восклицательный знак, это означает отрицание

Данные настройки означают, что будут приниматься запросы на все порты кроме 3389.

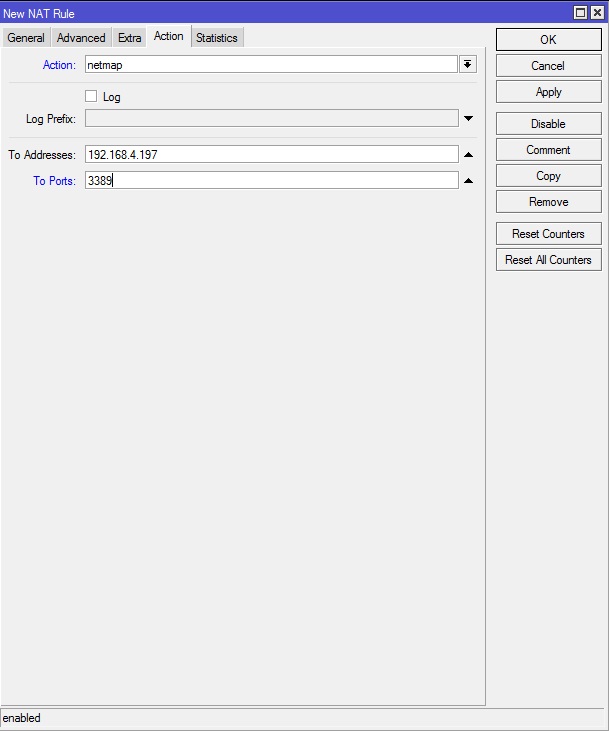

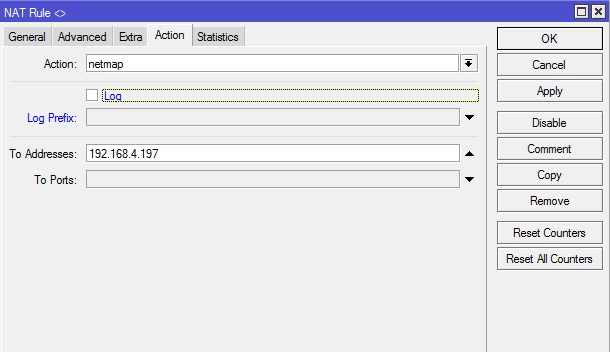

После заполнения всех необходимых полей переходим на вкладку Action.

Action – действие которое нужно выполнить, в нашем случае это или dst-nat или netmap, отличие рассмотрим ниже, я ставлю netmap как более новый и улучшенный.

To Address – ip локального компьютера на который идет проброс

To Ports – Порт на котором работает сервис, например для rdp 3389, для ftp 21. Если dst port на вкладке general совпадает с данным параметром, то можно это поле не заполнять

Проброс диапазона портов

Если на маршрутизаторе Микротик надо сделать проброс не один, а несколько портов на локальный компьютер, то в качестве Dst.Ports указываем эти значения через запятую.

В этом случае будут приниматься пакеты из диапазона 3389-3391

Можно использовать оператор отрицания

Здесь будут приниматься пакеты в диапазоне с 1 по 3388 и с 3392 по 65536

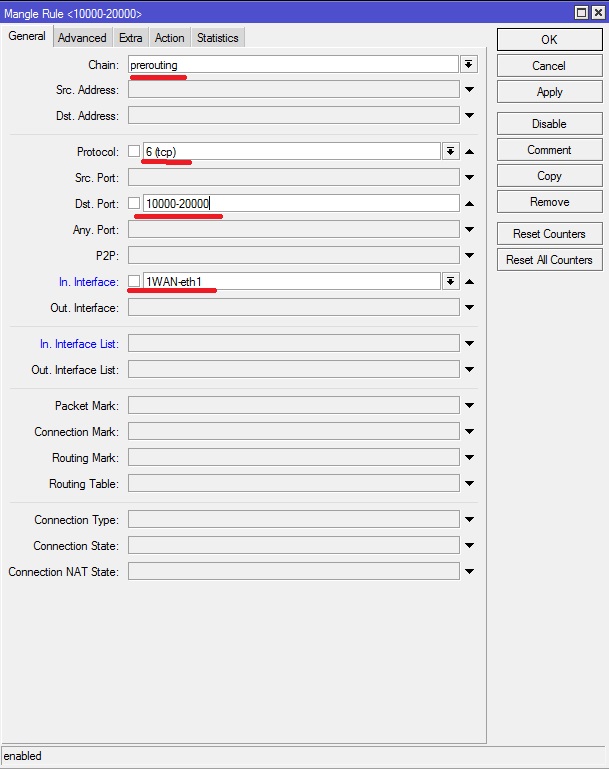

Если же данного инструмента нам недостаточно, например надо пробросить udp для asterisk в диапазоне с 10000 по 20000, что не совсем удобно сделать вышеуказанными способами, то на помощь нам придет маркировка пакетов, переходим на вкладку firewall-Mangle.

нажимаем на плюс добавить правило. И заполняем необходимые поля

Chain – цепочка, может принимать следующие параметры

PREROUTING — Маркирует пакет до принятия решения о маршрутизации.

INPUT — Маркирует пакет, предназначенный самому хосту.

FORWARD — Маркирует транзитные пакеты.

OUTPUT — Маркирует пакеты, исходящие от самого хоста.

POSTROUTING — Маркирует все исходящие пакеты, как сгенерированные самим хостом, так и транзитные.

Нам нужно промаркировать пакет до того как он будет обработан правилами роутера, выбираем prerouting

Все остальные поля идентичны полям из правила NAT, только в Dst.Port уже можно указать диапазон.

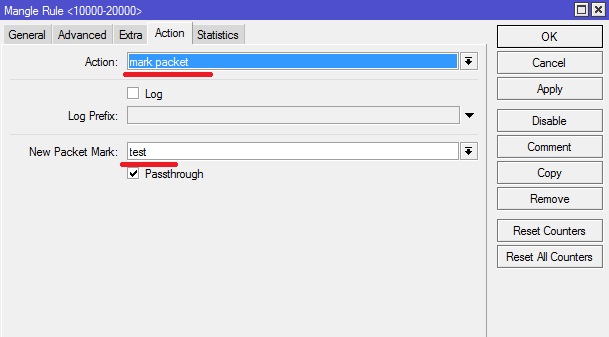

Затем переходим на вкладку Action

Action ставим маркировку пакетов, mark packet

New Packet Mark – название маркировки, вводим удобное имя.

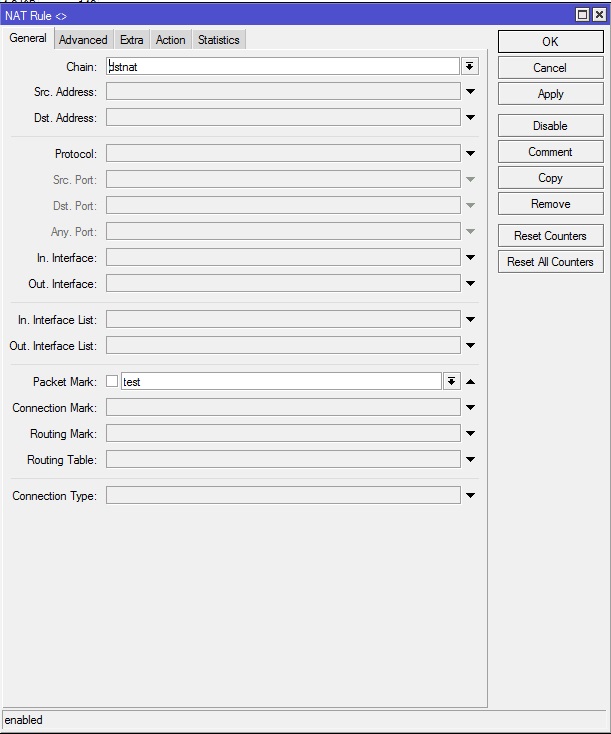

Теперь переходим во вкладку NAT и добавляем новое правило

Выбираем только канал приемник Chain dstnat и пункт Packet Mark, который создали выше. Затем переходим на вкладку Action

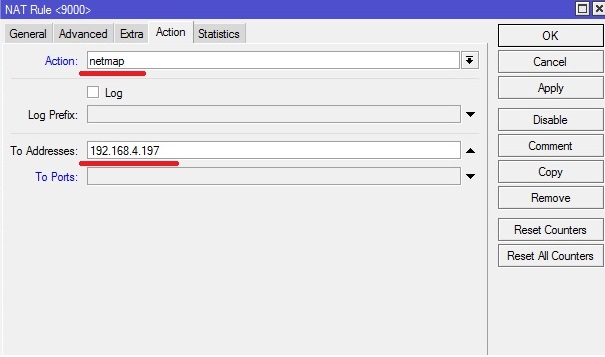

Указываем действие netmap или dst-nat

To Adresses — ip локального компьютера

Если хотим перенаправлять диапазон порт в порт, то поле To Ports не заполняем, если нужно перенаправлять с диапазона на один порт, то в To Ports указываем нужное значение.

Проброс всех портов и всех протоколов на локальный ip

Иногда нужно пробросить все порты и все протоколы на локальный ip, в этом случае нужно использовать netmap. По-простому, netmap это маршрутизация сеть в сеть. Работает так же как DMZ на домашних роутерах типа dlink или tplink.

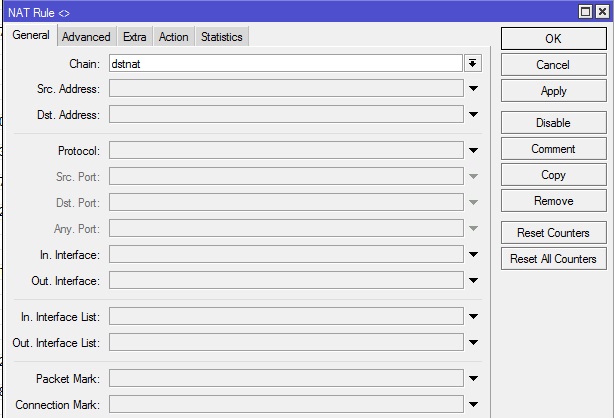

Для настройки также заходим в NAT, Нажимаем добавить правило и заполняем поля как показано на рисунке

Выбираем только канал dstnat, после чего переходим на вкладку Action

Здесь Action ставим netmap и указываем адрес назначения

Все. Теперь все запросы на внешний ip будут перенаправляться на указанный локальный ip.

Обучающий курс по настройке MikroTik

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

For every complex problem, there is a solution that is simple, neat, and wrong.

проброс порта для подключения видеорегистратора

проброс порта для подключения видеорегистратора

К сожалению, мазила пишет, что не может установить соединение с сервером. Может проблема в том, что на регистратор можно зайти только через web-браузер, который использует 80 порт, соответственно, если я пытаюсь зайти через другой порт - то доступа нет. Такое может быть?

Ставить в правиле порт 80 не имеет смысла, т.к. в такой случае подключаюсь к конфигуратору самого микротика.

Заранее благодарю за внимание и советы.

покажите правило созданное, телепаты в отпуске

ставить порт 80 имеет смысл, поскольку правило dst-nat перехватывает пакеты раньше, чем они дойдут до внутреннего веб-сервера с конфигуратором. если менять внешний порт - просто установить to-ports=80, тоже должно работать

убедиться, что камера имеет доступ в Интернет через данный роутер (чтобы могла отвечать на запросы)

также некоторые камеры требуют не только 80 порта - пишите точные ошибки браузера на всякий случай

Chain: dstnat

Protocol: 6 (tcp)

Dst. Port: 200

In. Interface: ether1-gateway

Action: netmap

To Address: 192.168.xxx.xxx

To Ports: 80

почти заработало. заменил в последней строчке 200 на 80 (спасибо за совет). страница входа загрузилась, только вот какой пароль я бы не вводил пишет ошибка входа.

Для чего это нужно

Как настроить

Шаг 0. Подготовительный

Шаг 1. Переходим в настройки Mikrotik

Шаг 2. Создаём правило

Нажимаем "+" в этом окне и указываем примерно следующее:

- Chain (цепочка): dstnat

- Protocol (протокол): tcp или udp

- Dst.Port (порт назначения): порт внешний

- In. Interface (входящий интерфейс): указывается сторона провайдера

Вкладка "Action" - действия:

- Action (действие): В качестве действия выбираем "dst-nat" - подмена адреса назначения

- Log (журналирование): по желанию.

- To Addresses: адрес хоста, куда будет перенаправлен входящий пакет

- To Ports: номер порта хоста, куда будет перенаправлен пакет.

Шаг 3: Правило должно быть раньше маскарадинга

Думаю, шаг не обязательный, но вот какое дело - Микротик обрабатывает правила по порядку. Теоретически есть шанс того, что в dst-nat пакет не залетит. Учитывая, что это более "узкое" правило, эффективнее его поставить первым.

Читайте также: